Spionage und Informationskontrolle: Der technologische Quantensprung in 1943

Wie das US-Militär und die Bell Company (heute AT&T) das Mitlesen verschlüsselter Telekommunikation durch elektromagnetische Strahlung entdeckte.

Hinweis: in diesem Artikel werden Abkürzungen wie „NSA“ oder „CIA“ nicht als solche durch Punkte gekennzeichnet.

USA, 1943. Mitten im Zweiten Weltkrieg.

In einem Labor der 1877 vom Schwiegervater Alexander Graham Bells gegründeten Bell Company (heute der Weltkonzern AT&T), die für das 1860 gegründete Signal Corps der US Armee arbeitet, testet ein Wissenschaftler der Bell Company das 1925 von der US Armee in Dienst gestellte verschlüsselnde Text-Kommunikationssystem SIGTOT. Es arbeitet nach dem US Patent #1,310,719 für ein „geheimes Signalsystem“ des Bell Technikers Gilbert S. Vernam aus 1919 und benutzt zur Verschlüsselung ein Bell Gerät namens 131-B2.

An jenem Tage des Jahres 1943 bemerkt nun der für die US Armee arbeitende Wissenschaftler der Bell Company ein technisches Phänomen, welches bis heute fast der gesamten Weltbevölkerung unbekannt ist, obwohl es die Sicherheit, die Privatsphäre, die Gesellschaften, die Staaten, die Sicherheit und das Leben von heute 7 Milliarden Menschen unmittelbar berührt und gefährdet:

jedes Mal wenn er über den verschlüsselnden Text-Kommunikations-Apparat SIGTOT einen Buchstaben eintippt, schlägt in einem entfernten Teil des Labors ein Oszilloskop aus. Und zwar fünf Mal, für jedes Zeichen pro Sekunde („baud“). Als er die angezeigten Spannungsspitzen näher analysiert, stellt er fest, dass er die in den Text-Kommunikations-Apparat der Armee per Hand eingetippten und anschließend verschlüsselten Texte aus der Entfernung unverschlüsselt mitlesen kann.

Die Bell Company informiert das Signal Korps der US Armee. Dort trifft sie auf Skepsis. Wissenschaftler des Bell Konzerns werden in New York in der Varick Street einquartiert, direkt gegenüber dem Kryptocenter des Signal Korps der Armee. Von dort aus zeichnen sie eine Stunde lang Signale aus dem Kryptocenter des Armeekorps auf. Vier Stunden später legen sie 75 Prozent der dort in die verschlüsselnden Gerätschaften eingegebenen Texte vor.

Die Spionage durch elektromagnetische Strahlung bzw elektromagnetische Abstrahlung ist entdeckt.

Die Bell Company arbeitet nun drei Ebenen aus, auf denen das Phänomen auftritt und schlägt dem Signal Corps der US Army, die zu diesem Zeitpunkt in einem Weltkrieg auf drei Kontinenten gegen das faschistische Deutschland, Italien und das Kaiserreich Japan kämpft, entsprechende Gegenmaßnahmen zur Unterdrückung der Phänomene zwecks Spionageabwehr vor:

1. Abschirmung („Shielding“) (gegen Abstrahlung durch Raum und Magnetfelder)

2. Filtern („Filtering“) (gegen Weiterleitung von Signalen z.B. durch Stromleitungen) und

3. Maskierung („Masking“) der Signale.

Die Bell Company entwirft eine entsprechend abgeschirmte Version des SIGTOT Geräts, welches sich aber für die Armee im Feld als unbrauchbar erweist. Statt nun sämtliche SIGTOT Geräte mitten im Weltkrieg zurückzurufen und durch das klobige, hitzeanfällige und extrem unhandliche „Monster“ der Bell Company zu ersetzen, geht die US Army zu pragmatischen Lösungen über und weist ihre Feldkommandeure an, im Umfeld von 100 Metern um ein SIGTOT System eine „kontrollierte“ Zone einzurichten. Im weiteren Verlauf des 2. Weltkriegs gerät die Entdeckung – „anscheinend“, wie es später heißt – in Vergessenheit.

Bis weit in das 21. Jahrhundert hinein wird um den Militärgeheimdienst „National Security Agency“ exzessive Geheimhaltung geübt. Das offizielle Gründungsdatum der N.S.A. wird heute mit 1952 angegeben.

In 1951 wendet sich der neue Auslandsgeheimdienst der Vereinigten Staaten von Amerika, die „Central Intelligence Agency“ (CIA) an die NSA. Die CIA berichtet, sie habe bei Verwendung des SIGTOT Kommunikationsgerätes festgestellt, dass verschlüsselt getextete Inhalte noch in einer Viertelmeile Entfernung in Klartext ausgelesen werden konnten. Ob die NSA an dieser Entdeckung Interesse hätte..

Später wird die NSA dazu schreiben: „Sicher hatten wir das.“

NSA und CIA arbeiten nun eine vierte, fünfte und sechste und siebte Ebene aus, über die elektromagnetische Strahlung bzw Abstrahlung elektronischer Kommunikationsgeräte zur Identifikation der eingegebenen Inhalte benutzt werden kann, auch aus großer Entfernung.

– Modulation der Stromzufuhr („Power Line Modulation“). Jedes Mal, wenn Zeichen in die Verschlüsselungsgeräte eingegeben wurden, veränderte sich signifikant der Stromfluss.

– Akustische Signale („acoustics“). Ein einfaches Mikrophon, etwa in einem ordinären Telefon im selben Raum wie das elektronische Gerät, genügte um die in das verschlüsselnde Gerät eingegeben Zeichen zu identifizieren. War der Raum schallisoliert, funktionierte es umso besser. Die NSA dazu später: “

„Eine verstörende Entdeckung war, dass einfache Mikrophone, vielleicht platziert um Konversationen in einem Kryptocenter aufzunehmen, Maschinentöne mit genug Wiedergabetreue detektieren konnten um eine Ausbeutung zu ermöglichen.“

– Seismische Signale („seismics“)

– über Wasser („flooding“)

Epilog

Obenstehende Inhalte entstammen dem NSA Papier „TEMPEST – A Signal Problem“ aus 1972. Das Potential der Spionage via elektromagnetischer Strahlung bzw Abstrahlung wird der zivilen Öffentlichkeit 1985 durch den Wissenschaftler Wim van Eck bekannt gemacht, durch das Papier “Electromagnetic Radiation from Video Display Units An Eavesdropping Risk”. Wim van Eck berichtet in diesem u.a. von einem gemeinsam mit der „British Broadcast Television“ (BBC) inmitten von London durchgeführten Experiment. Wim van Eck beschreibt dazu 1985, wie es ihm und den BBC Reportern aus einem entsprechend ausgerüsteten Fahrzeug heraus möglich war die innerhalb von Gebäuden auf Bildschirmen dargestellten Inhalte, etwa auf Terminals, selbst „aus großer Entfernung“ auszuspionieren. Van Eck wörtlich:

„Obwohl das Experiment vor aller Augen („in broad daylight“) durchgeführt wurde und uns viele Leute beobachteten, fragte uns niemand was wir da tun.“

Wie die Organisation der Nordatlantikpakts in „Soft Tempest – An Opportunity for NATO” aus 1999 erwähnt, wurde das hier beschriebene Phänomen bereits 1967 in öffentlich zugänglicher Literatur umschrieben und 1985 durch das Wim van Eck Papier „breit publiziert“.

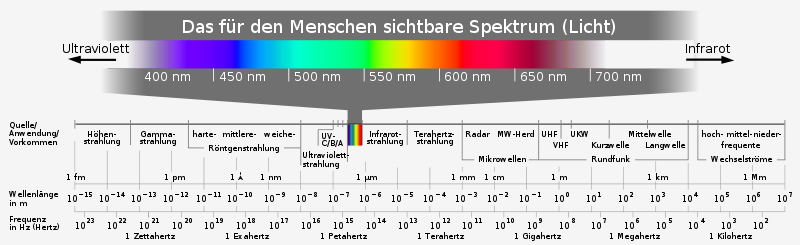

Die verschiedenen Formen der elektromagnetischen Wellen bzw Strahlung / Abstrahlung unterscheiden sich in der Frequenz bzw. Wellenlänge und breiten sich mit Lichtgeschwindigkeit aus.

Unter elektromagnetische Strahlung bzw Abstrahlung fallen u.a. das sichtbare Licht, Röntgenstrahlung, Gammastrahlung / Radioaktivität, Millimeterwellen (hochfrequente Mikrowellen, auch Terahertz-Strahlung genannt), Mikrowellen, Radiowellen, also das wir unter Rundfunk verstehen, Übertragungen von Television (TV, Fernsehen) “Radio Detection and Ranging” (Radar) und Infrarot-Strahlung wie z.B. unsere individuelle Körperwärme, ebenso andere biometrische Signale, wie unsere individuelle Herzfrequenz, etc. Auch die jeweils individuelle chemische Zusammensetzung unserer Körper kann so identifiziert und lokalisiert werden, entsprechend jede Person, wenn man über ihre biometrischen Daten verfügt.

Ob nun ein Stoff für elektromagnetische Strahlung durchlässig ist (und damit “durchsichtig” wird), hängt von ihrer Frequenz ab. Diese Charakteristik wird als Absorptionsspektrum (Absorption in Abhängigkeit von der Frequenz) bezeichnet. Um also Materialien – z.B. einen menschlichen Körper, Kleidung oder Wände – zu durchleuchten muss lediglich eine auf das jeweilige Material abgestimmte elektromagnetischen Strahlung mit entsprechender Frequenz zwecks geringer oder keiner Absorption gewählt werden. Wenigstens die Technologie von Röntgengeräten oder „Nacktscannern“ dürfte diesbezüglich ein Begriff sein.

Wen sich nun an diese Szene aus populärem und mit gewaltigem Aufwand (und sorgfältiger Neutralisierung kultureller Konkurrenten) Milliarden von Menschen vor Augen geführten Filmschauspiels „Matrix“ erinnert fühlt: imperiale bzw imperialistische Kräfte und Strukturen zeichnen sich maßgeblich durch mehrere Eigenschaften aus, an denen wiederum sie zu identifizieren sind. Dazu gehören Kenntnis der Bedeutung von Propaganda, unbedingter Glaube an dessen Erfolg (durch entsprechende Kenntnisse vom Ablauf der Historie), bräsige Selbstüberschätzung, sowie maximaler Zynismus und Gemeinheit. So erklärt sich auch, dass ihr „Auserwählter“ das Geburtsdatum 11. September 2001 hat.

Die Möglichkeiten der Spionage via elektromagnetischer Strahlung bzw Abstrahlung haben wir im Februar 2012 in der Artikelreihe DER MOBILE TELEVISOR beschrieben (Teil 1, 2, 3, 4). In Teil IV („Nutzung eines informationstechnischen Systems in der Wohnung überwacht”) verlinkten wir und verwiesen wir ausdrücklich auf das NSA-Papier „TEMPEST – A signal problem“, welches 2007 durch die NSA freigegeben wurde (Link zur NSA).

Es ist seit der Entdeckung des Bell Konsortiums (heute AT&T) und des Militärs der Vereinigten Staaten von Amerika während des Zweiten Weltkriegs im Zuge der technologischen Entwicklung nicht nur Geheimdiensten, Militärs, Polizei, Behörden, etc, möglich via elektromagnetischer Strahlung bzw Abstrahlung die Bildschirme, Tastatureingaben, entsprechend Maus- oder Fingerbewegungen und natürlich Telekommunikation via elektronischer Geräte wie Computer, Mobilcomputer („smartphones“, „Tablets“, „Handy“, etc, pp) auszuspionieren, sondern es haben sich ganze Industriezweige gebildet die diese Technologie auf dem „freien Markt“ verkaufen. Des Weiteren ist es u.a. seit Jahrzehnten möglich und Praxis Personen hinter Wänden zu lokalisieren („durch Wände zu sehen“, Through-The-Wall Imaging, etc) und durch Boden und Gebäude durchdringenden Radar („ground-penetrating radar“, GPR) kilometertief selbst unter die Oberfläche von Planeten blicken (in der zivilen Raumfahrt wird dies seit langem offen und für jeden nachprüfbar betrieben).

Kombiniert man nun die unter lautem Schweigen oder direkter Kollaboration aller zuständigen und oder verantwortlichen Institutionen (Gerichte, Parlamente, Regierungen, Zeitungen, Universitäten, Forschungseinrichtungen, Konsortien, Industrien, Militärs, Behörden, Spione, etc, etc, pp) betriebene Identifikation und Lokalisation via elektromagnetischer Strahlung bzw Abstrahlung mit

1. der weltweiten hemmungslos durch staatliche und kommerzielle Einrichtungen bzw Konzerne betriebenen Sammlung von Daten (Bewegungsdaten, biometrische und medizinische Daten, also Körperdaten, Kommunikationsinhalte, finanzieller Daten, Emails, Bilder, Telefonate, „Metadaten“, Fingerabdrücke, Gesichtsmuster, etc), in deren Kontext z.B. zu sehen sind:

1.1. die Richtlinie „Consolidated guidelines on HIV prevention, diagnosis, treatment and care for key populations“ der Weltgesundheitsorganisation WHO vom Juli 2014 nach vorher in ärmeren Ländern an 13 Millionen Menschen durchgeführte Bluttests und Medikamentierung, die sich an identifizierte Bevölkerungsteile und soziale Gruppen richtet,

1.2. die seit 2010 laufende „biometrische Identifikation“ der gesamten Bevölkerung Indiens (1,2 Milliarden Menschen) mit einer eigenen Identifikationsnummer, 12 biometrischen Merkmalen, zwei Iris-Scans der Augen und Erfassung in einer zentralen Datenbank, exekutiert durch das in Frankreich basierte Konsortium Morpho (sic!)

1.3. der seit 2007 laufenden biometrischen Erfassung der Bevölkerung der Vereinigten Staaten von Amerika durch die Bundespolizei FBI in der „weltweit größten“ biometrischen Datenbank (Name des Programms: „Next Generation Identification“, einer „Orwellschen Hölle“, in der bereits laut der „Electronic Frontier Foundation“ bereits ein Drittel der US-Bevölkerung erfasst sind und allein deren Abschnitt zur Gesichtserkennung bis nächstes Jahr mutmaßlich 52 Millionen Fotos umfassen wird.

2. Kennzeichnung, Markierung, Ausforschung und / oder Manipulation informationstechnischer oder elektronischer Systeme, Abfangen bzw Kopieren von Daten im Internet bzw World Wide Web, übrigens gerade durch Ausforschung der elektromagnetischen Abstrahlung an nicht gesicherten Datenleitungen, Internetknoten, Überseekabeln, etc, so das eine mechanische oder gewollte kabellose Verbindung bzw Übertragung gar nicht notwendig ist

3. der explosionsartigen Weiterentwicklung von visueller und akustischer Sensortechnik

4. den exponential ansteigenden Speicher- und Verarbeitungskapazitäten

5. einer Vielzahl weiterer Faktoren, wie den in einer unbekannten Anzahl alltäglicher Produkte implantierten Funkchips zur Identifikation via elektromagnetischer Signale („Radio-frequency identification“, RFID), die neben anderen System die Eigenschaft haben nicht aktiv senden zu müssen, sondern passiv durch gezieltes Anpeilen Signale zurücksenden zu können

so ergibt sich als „Endziel“ der entsprechenden Kräfte eine weltweite, aus Luftraum (z.B. via Flugroboter bzw Drohnen) und Orbit exekutierte Identifikation und Lokalisation von Individuen in Echtzeit, nicht nur durch Benutzung elektronischer Geräte, sondern letztlich sogar aus unserer eigenen „Abstrahlung“, Akustik, Körperdaten, bis hin zum individuellen Gang, Verhalten, Mimik, unserer individuellen „Bio-Signatur“ („bio-signature“); ein Orwellscher Planet unter Überwachung.

Allen muss klar sein, dass dieses „Endziel“ weltweiter Spionage und Überwachung durch staatliche oder kommerzielle Kräfte nur als erster Schritt für deren direkten Kontrolle unserer Zivilisation, der Unterwerfung durch nackte Gewalt, verstanden werden kann, mit George Orwells „1984“ und dem darin beschriebenen endlosen Krieg verschiedener totalitärer Blöcke mit surreal wechselnden Bündnissen und Feindbildern als faktischer Blaupause und Triebkraft.

Es ist bleibt Ihnen bei Radio Utopie, wie immer, nichts erspart. Auch nicht der Hinweis, dass wir uns seit bald 13 Jahren in eben diesem zeitlich unbegrenzten Krieg, einem Terrorkrieg, befinden, den George Orwell in seiner Blaupause „1984“ als Beginn der Metamorphose seiner Gesellschaft umschrieb und dessen Beginn und Exekution bis heute von allen etablierten Organisationen und Einzelpersonen sorgsam mit Denkverboten geschützt wird. (13-jähriger Terrorkrieg: Obama will Ende 2014 über Kriegsvollmacht aus 2001 “reden”)

Hier nun der Vortrag von Jacob Appelbaum, nach den sensationellen Enthüllungen von Edward Snowden, auf dem Chaos Computer Club Congress im Dezember 2013 (30c3). Weder übersetzte der Chaos Computer Club e.V. bzw seine Veranstaltungs GmbH den Vortrag, noch untertitelte er diesen. Jacob Appelbaum, dessen Arbeit wir sehr schätzen und nach Möglichkeit unterstützen, erwähnte nicht das 2007 freigegebene NSA-Papier, nicht die darin beschriebene Entdeckung von 1943 und nicht den physikalischen Hintergrund, auf dem die von ihm beschriebene Spionagetechnologie funktioniert und operiert.

Es ist nach vorsichtiger Schätzung anzunehmen, dass 99 % der Bevölkerung der Republik 99 % der in diesem Artikel beschriebenen Fakten unbekannt sind, obwohl sogar das Bundesverfassungsgericht in seinem Urteil 1 BvR 370/07 vom 27. Februar 2008

„die Messung elektromagnetischer Abstrahlungen, mit der die Nutzung eines informationstechnischen Systems in der Wohnung überwacht werden kann“

als Eingriff in die verfassungsmäßigen Rechte der Deutschen nach Artikel 13 Grundgesetz definierte. Es sollte sich alle fragen warum.

Was das über die Kasten, Gilden und Kreise sämtlicher etablierten Parteien und Funktionäre, Abgeordneten, Regierungen, entsprechenden Akademiker, Juristen, Anwälte, Physiker, Journalisten, „Sicherheitsbehörden“, Prominente und Populäre aussagt, kann und muss sich nun jeder und jede selbst denken.

(…)

Rechtschreibung korrigiert am 17. Oktober 2014. Der Inhalt wurde nicht verändert. Quellen aktualisiert am 16.06.2017.